Если в сфере крипты вы еще начинающий пользователь, но хотите начать добывать биткоины и зарабатывать на этом деньги необходимо изучить текущие реалии данного занятия. Сложность вычислений не позволяет говорить об адекватной прибыльности при работе с малопроизводительным оборудованием, например, домашним ПК....

КриптоСпец

Подробные кейсы, обучающие материалы и опыт специалистов на нашем портале

Обзоры популярных проектов

-

Почему Solana: какие проблемы она решает?

-

Должен ли я купить Ethereum в 2022 году? Плюсы и минусы инвестиций в Ethereum

-

Стоит ли инвестировать в криптовалюту Cardano в 2022 году? Плюсы и минусы инвестиций Cardano

-

Что такое Uniswap и как он работает? UNI для начинающих

Топ криптовалют по капитализации

Последние публикации

После нескольких месяцев в минусе рынок криптовалют демонстрирует признаки возвращения к жизни. Это означает, что, возможно, пришло время начать поиск лучших криптовалют для покупки сегодня. В этих обстоятельствах, где находится Кардано? Является ли это перспективной криптовалютой для покупки сейчас? Давайте...

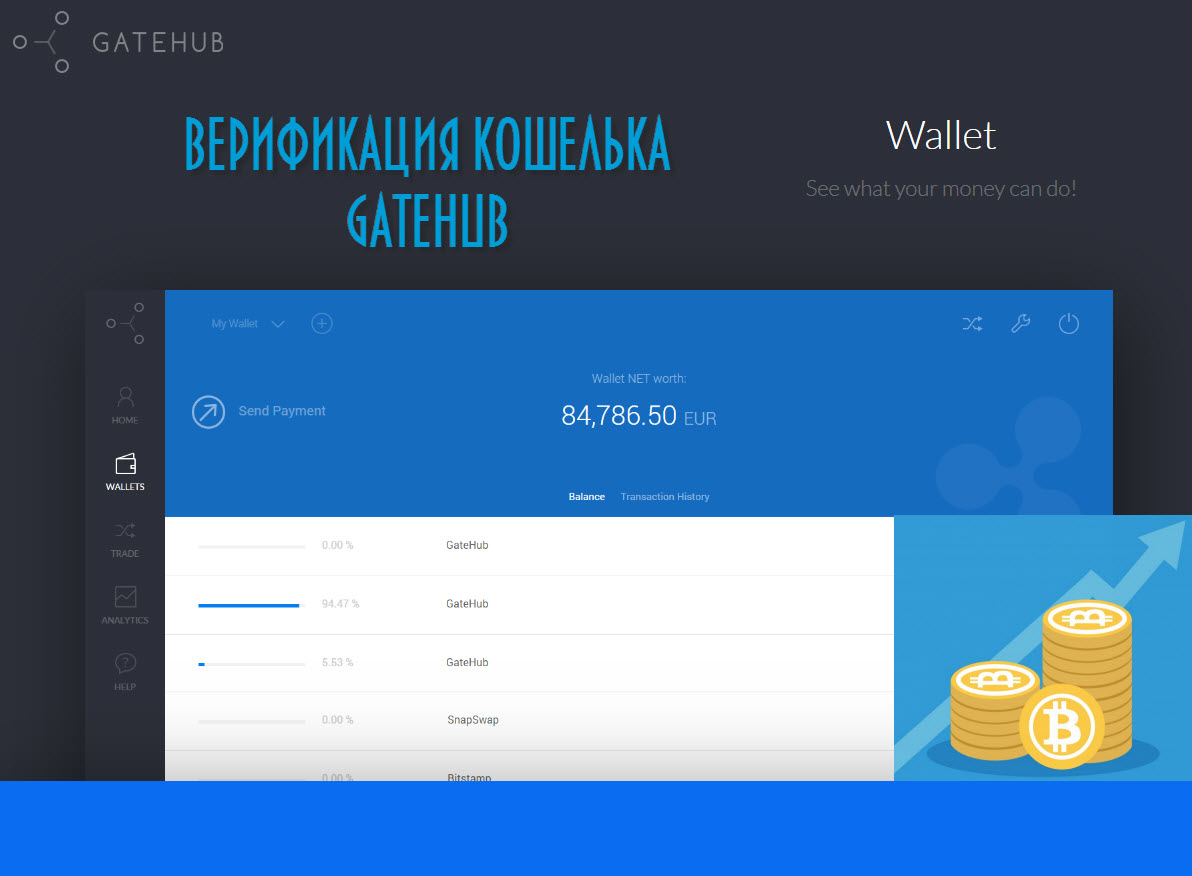

После статьи о кошельке для криптовалюты Gatehub, я понял, что с верификацией по личным документам в Гитхаб возникает много сложностей. Не знаю как решить проблемы всех и каждого, но по крайней мере покажу как верифицировал свой кошелек Gatehub. Также возникают...